Небольшое лирическое отступление

Статья потихоньку превращается в своего рода «Курс молодого бойца» по борьбе с такой напастью, как «Вирусы-шифровальщики». Статья не преследует целей рекламы каких бы то ни было продуктов. Не утверждает, что описанные в статье методы являются 100% гарантией защиты. Все решения по настройке ОС, выборе антивирусного ПО - целиком и полностью зависит только от вас!

Принцип действия

В большинстве случаев вирус приходит по электронной почте в виде вложения от незнакомого вам человека, или же от имени банка или другой крупной организации, имя которой вам уже скорее всего известно. Письма эти приходят с заголовком вида: «Акт-сверки…», «Карточка предприятия…», «Ваша задолженность перед банком…», «Проверка регистрационных данных» и прочее. В письме содержатся вложения с документами, якобы подтверждающими факт, указанный в заголовке письма. При открытии этого вложения происходит моментальный запуск вируса-шифровальщика, который незаметно зашифрует все ваши документы, видео, изображения на всех дисках и восстановить их уже будет невозможно. Увидеть это будет легко - все файлы, которые имели до этого значки, станут с иконками неизвестного типа файлов.

Рис. 1. Пример файла до и после работы вируса-шифровальщика

Как определить?

Вложения этих писем чаще всего бывают в архивах .zip, .rar, .7z, .cab (в настройках многих антивирусов по умолчанию отключена проверка архивов). И уже внутри этих архивов находятся на первый взгляд безобидные документы.

Если в настройках системы отключена функция отображения расширения файлов, то вы увидите лишь файлы вида «Документ.doc» или «Акт.xls» или что-то подобное. Если же включить отображение расширения файлов, то сразу будет видно, что на самом деле это не документы, а исполняемые программы или скрипты, так как имена файлов будут немного другого вида, например, «Документ.doc.exe» или «Акт.xls.js». При открытии таких файлов происходит не открытие документа, а запуск вируса-шифровальщика.

Краткий список «опасных» расширений файлов – т.е. если вы достоверно точно не знаете, что вам прислали, то вероятнее всего за ним спрятан вирус-шифровальщик: .exe, .com, .js, .wbs, .hta, .bat, .cmd

Для того, чтобы включить отображение расширений файлов, необходимо…

… если у вас Windows 8/Windows 8.1

Наверху открытого окна перейти на вкладку «Вид» и установить галочку напротив «Расширения имен файлов»

… если у вас Windows 7

На клавиатуре нажать левый Alt. Наверху появится главное меню. В нем открыть меню «Сервис – Параметры папок». В открывшемся окне перейти на вкладку «Вид». В списке дополнительных параметров почти в самом низу снять галочку напротив «Скрывать расширения для зарегистрированных типов файлов».

… если у вас Windows XP

Все аналогично Windows 7 за исключением нажатия кнопки Alt для вызова главного меню. Оно обычно всегда отображается в Windows XP.

Как не допустить заражения

Конечно же никогда не открывать вложения в письмах от незнакомых вам людей. Всегда можно уточнить, ответив на письмо, кто он (отправитель) такой, и откуда он узнал адрес вашей электронной почты.

Если же желание открыть вложения у вас не убавилось – обязательно проверьте расширения вложенных файлов. Если они заканчиваются на указанные выше «опасные» расширения файлов – ни в коем случае не открывайте их. Проше попросить отправителя выслать файлы в другом формате. Помните, в большинстве случаев отправитель даже не подозревает, что от его имени отправлялись файлы вируса-шифровальщика, и скорее всего он ответит вам, что ничего вам не отправлял и знать вас – не знает.

Более-менее адекватное антивирусное ПО, которое ловит эти вирусы-шифровальщики, это, пожалуй, Kaspersky Internet Security. Список антивирусов, известных мне, которые точно не прошли проверки и не заблокировали этот вирус - это Avast! и Microsoft Endpoint Protection.

В любом случае 100% защиты от антивируса ждать не стоит. Так как живут вирусы 2-3 дня, и после добавления их в базу антивирусов, код их переписывается.

update 28.04.2015: Так же есть технология теневого копирования в ОС Windows 7, которая позволяет откатить файл до рабочего состояния. Вопрос только в размерах вашего жесткого диска и свободного места на нем.

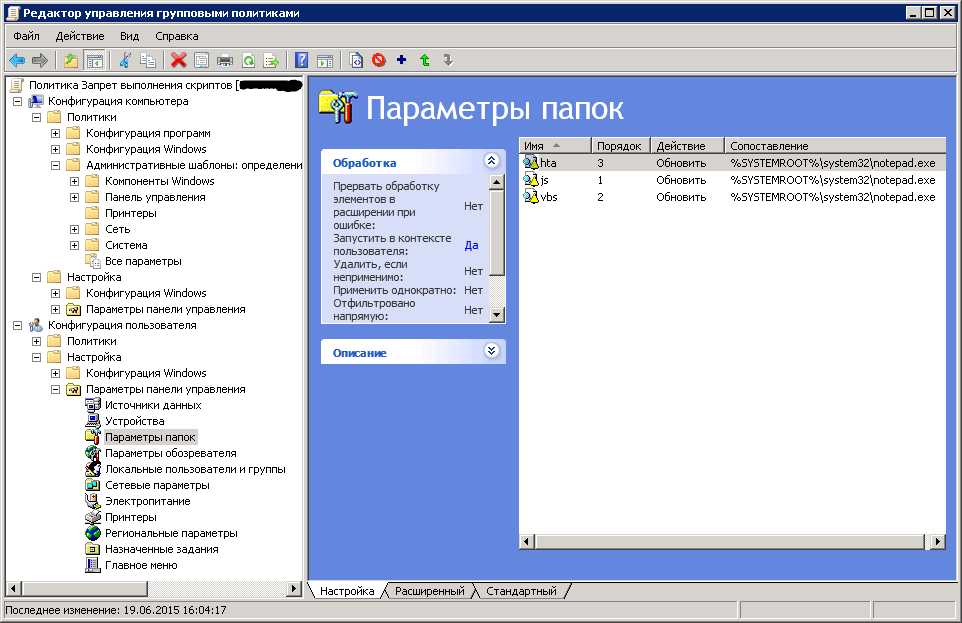

update 21.08.2015: Недавно столкнулся с очередным "заражением" - файлы пользователя были зашифрованы. Сценарий - полностью идентичен. В архиве находился сценарий под видом документа Excel. Мы пойдем другим путем, решил я, и открыл оснастку Управления групповой политикой в домене (сразу уточню - я программист, системное администрирование - побочный род деятельности, поэтому реализовал задачу как смог).

Актуально для сети с использованием домена Active Directory. Перехожу в объекты групповой политики и создаю новый объект "Запрет выполнения скриптов". Перехожу в конфигурацию пользователя - Настройки - Параметры панели управления - Параметры папок.

Добавляю 3 объекта для расширений hta, js, vbs с сопоставлением notepad.exe. Назначаю нужным группам пользователей созданный объект групповой политики. После перезагрузки все скрипты по умолчанию открываются через Блокнот и, как следствите, кроме недопонимания пользователя, не вызывают никаких других непоправимых последствий.

update 04.02.2016: Сегодня случилось очередное ЧП локального формата. Менеджеру по продажам пришло письмо с манящим заголовком Карточка предприятия с одноименным архивом .rar во вложении. И даже несмотря на то, что никаких карточек ни от какого клиента он не ждал - архив открыл. И увидев внутри Карточка предприятия.exe - не задумываясь его запустил... Встроенный в ОС Защитник Windows видимо не ожидал такой наглости злоумышленников и... спокойно пропустил запуск .exe файла из этого архива. Результат само собой на лицо - все файлы пользователя оказались зараженными.

Ограничивать политиками список разрешенных программ конечно дело неблагодарное, поэтому решил пойти другим путем... Возможно для многих будет приятной неожиданностью, но Касперский выпустил наконец бесплатную версию антивируса, с сильно урезанным функционалом... но и оставшегося хватает для большинства рабочих мест. Вот как-раз его и удалось протестировать на клиенте. Само собой расшифровать зашифрованное никакому продукту не по силам, интересен был лишь факт блокировки шифровальщика (по моему скромному опыту - Avast! с этой задачей не справляется, может что-то изменилось уже - но доверия к этому антивирусу уже нет).

Итак, после установки и запуска без изменения настроек Kaspersky Free - вообще никак не отреагировал на запуск .exe файла вируса-шифровальщика, что конечно-же обескуражило - надежды не оправдались :( Однако, решил поиграться с настройками и, только после того, как выставил высокий уровень защиты для файлового антивируса, добился желаемого результата - файл с вирусом-шифровальщиком был заблокирован в момент запуска!

Насколько надежна далее будет эта версия антивируса от Касперского - покажет конечно же время.